Conjunto de técnicas, conexiones físicas y programas informáticos empleados para conectar dos o más computadoras. Los usuarios de una red pueden compartir ficheros, impresoras y otros recursos, enviar mensajes electrónicos y ejecutar programas en otros ordenadores.

2.PROTOCOLO DE RED

Es un conjunto de reglas usadas por computadoras para comunicarse unas con otras a través de una red. Un protocolo es una convención o estándar que controla o permite la conexión, comunicación, y transferencia de datos entre dos puntos finales. En su forma más simple, un protocolo puede ser definido como las reglas que dominan la sintaxis, semántica y sincronización de la comunicación. Los protocolos pueden ser implementados por hardware, software, o una combinación de ambos. A su más bajo nivel, un protocolo define el comportamiento de una conexión de hardware.

ESTANDARES DE RED PARA :

a)Ethernet:

es un estándar de redes de computadoras de área local con acceso al medio por contienda CSMA/CD. El nombre viene del concepto físico de ether. Ethernet define las características de cableado y señalización de nivel físico y los formatos de tramas de datos del nivel de enlace de datos del modelo OSI.

b)Token Ring:

b)Token Ring:

es una arquitectura de red desarrollada por IBM en los años 1970 con topología lógica en anillo y técnica de acceso de paso de testigo. Token Ring se recoge en el estándar IEEE 802.5. En desuso por la popularización de Ethernet; Actualmente no es empleada en diseños de redes.

c)Wi-Fi:

(pronunciado en inglés /waɪfaɪ/, aunque en España se pronuncia /wɪfɪ/), siglas en inglés de Wireless Fidelity, es un sistema de envío de datos sobre redes computacionales que utiliza ondas de radio en lugar de cables, además es una marca de la Wi-Fi Alliance (anteriormente la WECA: Wireless Ethernet Compatibility Alliance), la organización comercial que adopta, prueba y certifica que los equipos cumplen los estándares 802.11.

d)Bluetooth:

es una tecnología de red de área personal inalámbrica (abreviada WPAN), una tecnología de red inalámbrica de corto alcance, que se utiliza para conectar dispositivos entre sí sin una conexión por cable. A diferencia de la tecnología IrDa (que utiliza una conexión infrarrojo), los dispositivos Bluetooth no necesitan una línea de visualización directa para comunicarse. Esto hace que su uso sea más flexible y permite la comunicación entre habitaciones en espacios pequeños.

- PARA QUE SE UTILIZAN:

*Puentes de red:

cuando tengo tres o más equipos y sólo uno de ellos posee internet. Además están todos conectados por red y quiero que desde cada uno de los equipos se pueda visualizar los otros, ya sea para compartir archivos o para otro fin.

*Router:

se utilizan a menudo para conectar redes geográficamente separadas usando tecnologías WAN de relativa baja velocidad, como ISDN, una línea T1, Frame Relay, etc.

*Switch:

se utiliza cuando una variable puede tomar uno de varios valores posible,

*Hub.

Son usados para crear pequeñas redes. Estos fueron remplazados por los Bridges.

3.REQUERIMIENTOS PARA CONECTARSE A INTERNET :

-Computadora:

Procesador 486, con 16 o 32 megabytes (MB) de memoria en RAM y un disco duro de al menos 1GB (un gigabyte) de capacidad. Sin embargo, en la medida en que el usuario vaya apreciando los servicios que le ofrece internet, querrá disponer de mas espacio de disco; por lo tanto, es aconsejable que adquiera, desde un principio, uno de 3.0 a 4.0GB de capacidad. nuestra recomendacion es una maquina con un procesador con velocidad de 166mhz y 32 de Memoria en RAM

Módem. Buena parte de las Computadoras que se venden hoy en día tienen incluido un módem interno; si no es así, se puede adquirir en el comercio local que mediante un cable se conecta a uno de los puertos de su computadora. Su velocidad se mide por la cantidad de bits de información que puede transferir cada segundo (bps). hoy en dia se ofrecen modems 36.600 o 56.000 bps a un precio que es directamente proporcional a la velocidad que alcanzan. Esto significa que, entre mas rápida sea la transmisión de los datos, mejor sera su conexión a internet. Sin embargo, la velocidad a la que su computadora puede enviar y recibir datos, no solamente depende del modém, sino tambien de la calidad de la línea telefónica y de la cantidad de gente que esté conectada a la red de su proveedor mas el trafico (flujo de datos o información) en internet al mismo tiempo.

Línea telefónica Una linea telefonica común servira para establecer una conexión tipo DUN (Dial Up Network) del Ingles: Red de Marcado o mas conocida como red de acceso telefonico, esta debe de estar en buen estado y sin ruido para un flujo optimo.

Proveedor de acceso. El costo de este servicio ha venido en un descenso paulatino. Los primeros proveedores que tuvo el mercado cobraban tarifas de inscripción y mensualidades que estaban lejos del alcance del bolsillo promedio.

El servicio de Internet tiene un costo representado en las cuentas de cobro que el proveedor de acceso y la empresa de teléfonos le pasan mensualmente al usuario. Normalmente los primeros pagos por el uso del teléfono (la cuota del proveedor es fija) sobrepasan los cálculos más optimistas del 'navegante'. Porqué? La novedad de esta herramienta y el desconocimiento de su funcionamiento hacen que inicialmente su uso se prolongue durante varias horas a la semana.

- SOFTWARE

-opera

-safari

-mozilla firefox

Sistema Operativo: Windows 95, Windows 3.x (No esta limitado a los nombrados, pero esta guia abarcará solo los mencionados).

Navegador:Netscape 3/4, MS Internet Explorer 2/3/4. (La mayoria de los navegadores incluye también correo electrónico, news, facilidades de ftp anónimo, gopher) Esta guia está limitada a los mencionados, pero la lista de navegadores existentes es variada.

Cliente de Correo Electrónico: (Opcional) Eudora, (Limitaremos esta guia a este programa de email), existen otros como MS Internet Mail, MS OutLook, Pegasus, y muchos más.

Cliente de Ftp: (Opcional) WS_FTP

Cliente de News: (Opcional) Internet News

-PROVEEDORES

-ADSL: telmex, alestra

-CABLE:cablecom,cablemas

-CELULAR:movistar, telce. iusacell,

-MEDIOS DE TRANSMICION DE INFORMATICA

Por medio de transmisión, la aceptación amplia de la palabra, se entiende el material físico cuyas propiedades de tipo electrónico, mecánico, óptico, o de cualquier otro tipo se emplea para facilitar el transporte de información entre terminales distante geográficamente.

El medio de transmisión consiste en el elemento q conecta físicamente las estaciones de trabajo al servidor y los recursos de la red. Entre los diferentes medios utilizados en las LANs se puede mencionar: el cable de par trenzado, el cable coaxial, la fibra óptica y el espectro electromagnético (en transmisiones inalámbricas).

Su uso depende del tipo de aplicación particular ya que cada medio tiene sus propias características de costo, facilidad de instalación, ancho de banda soportado y velocidades de transmisión máxima permitidas.

4 CLASIFICACION:

a)Alcance o Extencion

Red de área personal (PAN): es una red de computadoras para la comunicación entre distintos dispositivos (tanto computadoras, puntos de acceso a internet, teléfonos celulares, PDA, dispositivos de audio, impresoras) cercanos al punto de acceso.

Red de área local (LAN): es la interconexión de varias computadoras y periféricos. Su extensión está limitada físicamente a un edificio o a un entorno de 200 metros o con repetidores podríamos llegar a la distancia de un campo de 1 kilómetro. Su aplicación más extendida es la interconexión de ordenadores personales y estaciones de trabajo en oficinas, fábricas, etc., para compartir recursos e intercambiar datos y aplicaciones. En definitiva, permite que dos o más máquinas se comuniquen.

Red de área de Campus (CAN): es una red de computadoras que conecta redes de área local a través de un área geográfica limitada, como un campus universitario, o una base militar. Puede ser considerado como una red de área metropolitana que se aplica específicamente a un ambiente universitario. Por lo tanto, una red de área de campus es más grande que una red de área local pero más pequeña que una red de área amplia.

Red de área metropolitana (MAN): es una red de alta velocidad (banda ancha) que dando cobertura en un área geográfica extensa, proporciona capacidad de integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, sobre medios de transmisión tales como fibra óptica y par trenzado (MAN BUCLE), la tecnología de pares de cobre se posiciona como una excelente alternativa para la creación de redes metropolitanas, por su baja latencia (entre 1 y 50ms), gran estabilidad y la carencia de interferencias radioeléctricas, las redes MAN BUCLE, ofrecen velocidades de 10Mbps, 20Mbps, 45Mbps, 75Mbps, sobre pares de cobre y 100Mbps, 1Gbps y 10Gbps mediante Fibra Óptica.

Red de área amplia (WAN): es un tipo de red de computadoras capaz de cubrir distancias desde unos 100km hasta unos 1000 km, dando el servicio a un país o un continente. Un ejemplo de este tipo de redes sería RedIRIS, Internet o cualquier red en la cual no estén en un mismo edificio todos sus miembros (sobre la distancia hay discusión posible). Muchas WAN son construidas por y para una organización o empresa particular y son de uso privado, otras son construidas por los proveedores de Internet (ISP) para proveer de conexión a sus clientes.

b)TIPOS DE CONEXION:

GUIADOS.

• Alambre: se uso antes de la aparición de los demás tipos de cables (surgió con el telégrafo).

• Guía de honda: verdaderamente no es un cable y utiliza las microondas como medio de transmisión.

• Fibra óptica: es el mejor medio físico disponible gracias a su velocidad y su ancho de banda, pero su inconveniente es su coste.

• Par trenzado: es el medio más usado debido a su comodidad de instalación y a su precio.

• Coaxial: fue muy utilizado pero su problema venia porque las uniones entre cables coaxial eran bastante problemáticas.

No guiados:

• Infrarrojos: poseen las mismas técnicas que las empleadas por la fibra óptica pero son por el aire. Son una excelente opción para las distancias cortas, hasta los 2km generalmente.

• Microondas: las emisiones pueden ser de forma analógica o digitales pero han de estar en la línea visible.

• Satélite: sus ventajas son la libertad geográfica, su alta velocidad…. pero sus desventajas tiene como gran problema el retardo de las transmisiones debido a tener que viajar grandes distancias.

• Ondas cortas: también llamadas radio de alta frecuencia, su ventaja es que se puede transmitir a grandes distancias con poca potencia y su desventaja es que son menos fiables que otras ondas.

• Ondas de luz: son las ondas que utilizan la fibra óptica para transmitir por el vidrio.

c) TOPOLOGIA

Topologías Físicas:

Bus: utilizan un truncal único, todos los nodos se conectan directamente a éste y comparten el medio.

Anillo: Un nodo se conecta al próximo y el último al primero

Estrella: Todos los nodos se trasmiten a un punto central comun, usualmente es un hub o switc

Estrella Extendida: Enlaza las estrellas conectadas a los switches de estas a un swith central.

Topología de Mallas: Cada host es conectado a todos los otros. Existen multiples caminos de un nodo a otro. Utilizadas generalmente donde se requiere que no haya interrupciones en la comunicacion de un nodo a otro.

Topología de Árbol: La topología de árbol combina características de la topología de estrella con la BUS. Consiste en un conjunto de subredes estrella conectadas a un BUS. Esta topología facilita el crecimiento de la red.

d)DIRECCIONALIDAD DE DATO

SIMPLEX UNIDIRECCIONALES

Un transmisior envia a un receptor

HALF-DUPLEX

Red bidireccional pero no simultanes (un solo trasmisor a al vez)

FULL-DUPLEX

Red bidireccional que permite la transmision y recepción al mismo tiempo

e) ANCHO DE BANDA

el ancho de banda es la longitud, medida en Hz, del rango de frecuencias en el que se concentra la mayor parte de la potencia de la señal. Puede ser calculado a partir de una señal temporal mediante el análisis de Fourier. También son llamadas frecuencias efectivas las pertenecientes a este rango.

El ancho de banda viene determinado por las frecuencias comprendidas entre f1 y f2

Así, el ancho de banda de un filtro es la diferencia entre las frecuencias en las que su atenuación al pasar a través de filtro se mantiene igual o inferior a 3 dB comparada con la frecuencia central de pico (fc)

-COMO CIMPARTIR IMPRESORAS A UNA RED

a)instalacion de una impresora compartida a una red local

Instalar una impresora que se encuentre conectada a otro equipo de la red no es una tarea nada difícil de realizar en Windows XP. Para ello nos vemos a Inicio, y dentro de este, a Impresoras y faxes. Hacemos clic sobre esta opción y se abre la ventana de configuración de Impresoras y faxes.

Dentro de esta ventana, la primera opción que se nos muestra (y que es la que tenemos que elegir) es Agregar una impresora. Hacemos clic en esta opción y pasamos a la siguiente ventana.

En esta ventana se nos pregunta que tipo de impresora queremos instalar, teniendo como opción Impresora local conectada a este equipo y Una impresora de red o una impresora conectada a otro equipo, que es la opción que debemos marcar. Una vez marcada esta opción, hacemos clic en el botón Siguiente y pasamos a la siguiente ventana.

En la ventana que se nos abre (puede tardar un rato en abrirse, ya que tiene que revisar todas las redes conectadas en busca de impresoras) se nos muestra una lista con todas las impresoras disponibles, conectadas a la red o equipos a los que tenemos acceso. Marcamos la impresora que deseamos instalar y hacemos clic sobre el botón Siguiente para continuar con la instalación.

En la ventana que se nos abre (puede tardar un rato en abrirse, ya que tiene que revisar todas las redes conectadas en busca de impresoras) se nos muestra una lista con todas las impresoras disponibles, conectadas a la red o equipos a los que tenemos acceso. Marcamos la impresora que deseamos instalar y hacemos clic sobre el botón Siguiente para continuar con la instalación.

La siguiente ventana que se nos muestra es la de finalización del asistente, en la que se nos muestran las características de la impresora instalada y el botón de Finalizar, sobre el que debemos hacer clic para finalizar la instalación. Una vez hecho clic sobre este botón, salimos del instalador y podemos ver la ventana de Impresoras y faxes.

Como podemos comprobar, ya tenemos nuestra impresora instalada. Tan solo nos queda hacer una comprobación: Hacemos clic sobre la impresora con el botón secundario (botón derecho) del ratón y, en la lista de opciones que se nos muestra, sobre Propiedades.

En la ventana que se nos abre, hacemos clic sobre el botón Imprimir página de prueba, comprobamos que esta página de prueba se ha imprimido correctamente (en ella además se nos informa de la impresora y los distintos drivers y archivos utilizados) y ya tenemos nuestra impresora lista para usarse.

En el menú "Inicio-Configuración-Impresoras" podemos ver las impresoras disponibles en nuestro ordenador, tanto las conectadas directamente a nuestro equipo, como las de otros ordenadores que hayamos instalado según el método descrito en el apartado anterior:

En este ejemplo, vemos la impresora "HP" predeterminada (signo "v") no compartida, una "Epson Stylus Color" ya compartida y una impresora de red "Epson Stylus Pro XL+" que está en otro ordenador y hemos instalado previamente (nótese el "cable" bajo la impresora).

Si deseamos compartir la "HP" basta con pulsar botón derecho y elegir "Compartir":

Activaremos "Compartido Como" y podremos indicar un nombre:

Tras pulsar "Aceptar", el icono de la impresora mostrará la "mano" indicando que es un recurso compartido:

A partir de este momento, los demás ordenadores de la red podrán verla como una impresora de red:

http://www.terra.es/personal/tamarit1/redes/compartir-impresoras.htm

a)instalacion de la tarjeta de red.

-Si la tarjeta es PnP (Plug And Play), Windows detecta automáticamente la tarjeta

-Elegimos la primera opción ("buscar el ...") y pulsamos siguiente.

-En este punto, quizá necesitemos insertar el disquete o CD incluido con la tarjeta de red, y elegir la carpeta adecuada del mismo.

-En ocasiones, debemos usar la siguiente pantalla, donde elegiremos el lugar donde hemos insertado el cd o disquete de controladores de la tarjeta de red:

-A menudo existen varias carpetas con el nombre de la versión de Windows utilizada, que debemo elegir mediante el botón "Examinar".

-Si no existe controlador para nuestra versión de Windows, normalmente podemos usar el de la versión anterior.

-Comenzará la copia de archivos desde el cd (o disquete) de la tarjeta de red; en algunos casos, puede que el ordenador nos pida el CD-ROM de Windows.

-Cuando termine, habremos terminado el proceso:

-Al pulsar "finalizar", tendremos que reiniciar el ordenador:

-Pulsamos el botón derecho en dicho icono, y elegimos "Propiedades", obteniendo:

-El ordenador habrá instalado el protocolo TCP/IP, necesario para conectar la red a internet.

-También se pueden usar otros protocolos como NetBeui e IPX:

-NetBeui (de Microsoft) sirve para muchas de las tareas de red, excepto la conexión a Internet, aunque es más simple de configurar que TCP/IP.

IPX es un protocolo de Novell, que está en desuso actualmente; por ejemplo, era el utilizado en los primeros juegos multijugador para red local (Quake I y Duke Nukem 3D, por ejemplo)

-Para instalar estos protocolos, usaremos el método explicado al final de esta página, pero en la mayoría de los casos, no será necesario, ya que TCP/IP nos permitirá realizar las tareas de red más interesantes.

-En la segunda ficha de las propiedades de la red (Identificación), escribiremos el nombre que deseamos dar a este ordenador en la red, y el grupo de trabajo al que pertenecerá.

-Si queremos que varios de los ordenadores de la red puedan intercambiar datos con mayor comodidad, deben tener el mismo grupo de trabajo.

-Volviendo a la primera ficha (Configuración), haciendo doble clic sobre TCP/IP, teclearemos la dirección IP que queremos asignar al ordenador.

-Si nuestra red se va a conectar a Internet, usaremos una del tipo: 192.168.0.X, donde X va de 1 a 254. Esto nos permite crear una red de hasta 254 ordenadores, más que suficiente para cualquier red doméstica o de una PYME.

-No es necesario que estos números vayan seguidos, pero sí que compartan la parte inicial: "192.168.0."

-Si la red no se va a conectar a Internet, podríamos usar otra numeración diferente, pero en todo caso, debemos conservar iguales los 3 primeros números.

-Después de reiniciar, la red ya debería funcionar…

FUENTE: http://www.terra.es/personal/tamarit1/redes/config-red.htm#configurarcomparticiondireccionip

*COMPARTIR CARPETAS Y ARCHIVOS EN UNA RED

a) acceder a carpetas:

Para ver los demás ordenadores de una red local, haremos doble clic sobre el icono Entorno de Red que aparece en el escritorio:

Aparecerá una lista de ordenadores de la red local que están en nuestro mismo "grupo de trabajo":

Si deseamos ver otro grupo de trabajo de la misma red local, debemos entrar primero en "Toda la Red", y después elegir el grupo deseado.

Hacemos doble clic al que deseamos acceder, y aparecerá la lista de recursos compartidos de dicho ordenador (carpetas e impresoras):

(Es importante reseñar que no aparecen todas las carpetas y unidades de disco de dicho ordenador, sino sólo aquellas que han sido compartidas previamente. De este modo, se evita el acceso a información confidencial o delicada.)

Podemos acceder al contenido de cualquiera de esas carpetas haciendo doble clic sobre ella, como si formaran parte de nuestro propio disco duro. (Sólo tendremos acceso si las carpetas compartidas no están protegidas por contraseña)

Asimismo, podremos copiar archivos desde dichas carpetas a nuestro ordenador, o viceversa (si disponemos de "acceso total").

b) bloqueo de archivos:

En vez de copiar un archivo de otro usuario, podremos abrirlo directamente un haciendo doble clic sobre su icono.

En este caso, si dicho archivo está siendo usado por cualquier otra persona en el mismo momento, puede aparecer un mensaje avisándonos que sólo podemos usarlo en modo de sólo lectura (o guardarlo con otro nombre); es decir, lo que abriremos será una copia del original.

Por ejemplo, con archivos de Word 2000 aparecería el mensaje:

Esto se debe a que si dos (o más) usuarios pudieran utilizar a la vez el mismo archivo, al guardar podrían borrar los cambios realizados por el otro; al "bloquear" dicho archivo, sólo el primer usuario que lo ha abierto podrá guardar los cambios.

Si elegimos la opción "Notificar" que aparece en la ventana anterior, en cuanto el primer usuario cierra el archivo, aparece el siguiente aviso:

No es necesario bloquear un archivo cuando se abren con un programa que no puede modificarlo; por ejemplo, una página web abierta con un navegador; por tanto, en este caso, no aparecerá el mensaje antes citado.

c)compartir carpetas:

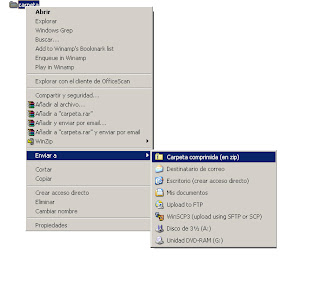

Podemos compartir cualquier carpeta o incluso una unidad de disco completa de nuestro ordenador, simplemente, usando el botón derecho del ratón sobre dicho elemento, y eligiendo "Compartir":

Entonces podemos darle un nombre a la carpeta compartida, y elegir el tipo de acceso que le damos:

Sólo lectura: los demás usuarios de la red podrán leer el contenido de la carpeta, e incluso copiarlo a su ordenador, pero no borrarlo ni modificarlo, ni crear nuevos archivos o carpetas dentro.

Completo: los demás usuarios de la red podrán leer el contenido de la carpeta, copiarlo a su ordenador, borrarlo, modificarlo, y crear nuevos archivos o carpetas dentro. *

Depende de la contraseña: se puede indicar una o dos contraseñas que impedirán el acceso a cada uno de los modos anteriores a aquellos usuarios que no la conozcan.

* Es decir, el acceso completo permite usar la carpeta ajena como si estuviera en tu propio ordenador.

Las carpetas o recursos compartidos se muestran con una mano por debajo, para dar a entender que las ofrecen a los otros usuarios.

Si se desea dejar de compartir una carpeta o recurso, basta con volver a seleccionarla con el botón derecho y elegir "No Compartir".

Podemos compartir no sólo carpetas, sino el disco duro entero, o la unidad de CD-ROM, e incluso una impresora, como veremos en 5-Compartir impresoras en red.

d)como saber que carpetas tengo compartidas:

Windows 98 dispone de un programa llamado "Monitor de Red" que muestra la lista de carpetas compartidas, su ubicación y el tipo de acceso, con el objeto de que podamos gestionrlas cómodamente:

Este programa aparecerá en el menú: "Inicio-Programas-Accesorios-Herramientas del Sistema", pero sólo si al instalar Windows se eligió la instalación completa o personalizada.

En caso contrario, podemos instalarlo mediante el Panel de Control, eligiendo "Agregar o Quitar Programas" y buscándolo en la ficha "Instalación de Windows", apartado "Herramientas del Sistema".

El programa ocupa sólo 0.2 Mb, y además permite ver qué usuarios están conectados en este momento a tu ordenador, y qué archivos están utilizando.

Elementos para limpieza externa (Se utilizan para quitar las manchas del gabinete y las demás superficies de los diferentes aparatos)

Elementos para limpieza externa (Se utilizan para quitar las manchas del gabinete y las demás superficies de los diferentes aparatos)